A hálózati szkennelés funkció és védelmet belőle

Hálózati szkennelés egyik legnépszerűbb által elvégzett rendszergazdák. Nem valószínű, hogy van olyan IT-szakember, aki soha nem a saját tevékenysége nem használja a ping parancsot, egy vagy más formában tartalmazza bármely operációs rendszerrel. Érdemes megfontolni ezt a témát részletesebben.

szkennelési cél

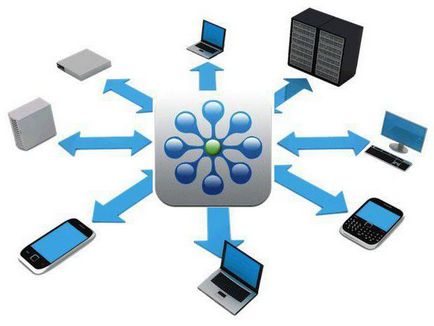

Tény, hogy a hálózatpásztázás egy nagyon hatékony eszköz, rendszeresen használt beállítani a hálózatot, és a hálózati berendezések. Amikor hibaelhárítás csomópontok és a művelet végeztük. By the way, amellett, hogy az üzleti célú felhasználásnak, hálózati szkennelés - ez is egy kedvenc eszköze minden támadó. Minden legismertebb eszköz a hálózati tesztelés alkotta szakmai hackerek. Segítségükkel lehetőség van, hogy végezzen egy hálózati szkennelés, és gyűjtsük össze az összes szükséges információt a számítógépek, amelyek kapcsolódnak hozzá. Így lehet megtudni, hogy milyen hálózati architektúra, milyen eszközt használ, mely portok vannak nyitva a számítógépen. Ez mind az elsődleges szükséges információkat feltörni. Mivel a közművek által használt támadók, majd őket, hogy megtudja, az összes helyen sebezhető hálózati beállítás során.

Lehetséges, hogy megvédje magát ettől? Igen, szükség van egy zár a választ ICMP protokoll kéréseket. Ezt a megközelítést alkalmazott az adminisztrátorok, akik törődnek a hálózat biztonságát. Ugyanilyen fontos az a képesség, hogy megakadályozzák, hogy a hálózati szkennelés. Erre a korlátozott kommunikációra ICMP protokoll. Annak ellenére, hogy a kényelem, az ellenőrzést a hálózati problémák, akkor is ezeket a problémákat, és hozzon létre. Korlátlan hozzáférést, a hackerek képesek elvégezni a támadást.

port szkennelés

Szkennelés hálózati portokat kategóriájába tartoznak TCP-hallgató.

Hogyan védekezhet a figyelő portokat?

Nem valószínű, lehetséges, hogy valaki ne megpróbálja megkeresni a port a számítógépen. De ez elég lehet rögzítetlen tényt hallgat, ami után lehetőség van, hogy minimalizáljuk az esetleges kellemetlen következményeket. Ehhez megfelelő, hogy a tűzfal konfigurációját és letiltása szolgáltatások, amelyek nem használják. Mi az a beállítás, az operációs rendszer tűzfal? A záró, használaton kívüli portokat. Ezen túlmenően, a szoftver és hardver tűzfalak jelenlétét kimutatták a rendszer támogató funkció megpróbálja beolvasni port. Ezt a lehetőséget nem szabad figyelmen kívül hagyni.