Elleni védelem DDoS támadások

Ön itt van: Home Information Security DDoS támadás - részletes útmutató. Mi a DDoS támadás, ahogy végeznek és módszereit az ellenük való védekezés

Ha elolvassa a vezetőnk, és végrehajtják a leírt technológia - megvédi a számítógépet a hacker fenyegetések! Ne hagyja figyelmen kívül!

A területen az informatikai biztonság, DDoS támadások foglalnak el vezető pozícióját a rangsorban a számítógépes fenyegetések. De a legtöbb felhasználó igen korlátozott ismeretekkel rendelkeznek a témában. Most megpróbáljuk a lehető legrészletesebben, és elérhető, hogy ellepje, így el lehet képzelni, hogy ez a típusú e-fenyegetések, mint például azt végzik, és ezért hogyan lehet hatékonyan harcolni. Tehát ismerkedés - DDOS támadás.

terminológia

Ahhoz, hogy ugyanazt a nyelvet beszélik, meg kell bevezetni kifejezések és ezek meghatározásai.

Dos támadás - támadás a „szolgáltatás megtagadása”. Ezért az angol rövidítés dos - Denial of Service. Az egyik altípusa - elosztott támadás, párhuzamosan végzett egy pár, és általában nagyszámú házigazdák. A fő része a vita kapja pontosan ezt a lehetőséget, mert DDoS támadás hordoz több katasztrofális következményei, és szignifikáns különbséget csak a kiszolgálók száma, amelyek használják a támadást.

Hogy könnyebb megérteni. Ezek az intézkedések, amelyek célja a felfüggesztése egy szolgáltatást. Ez lehet egy külön helyre a hálózaton, a nagy internetes szolgáltató vagy sejtek, valamint egy külön szolgáltatás (vevőkártyákkal). A támadás sikeres, és hozott romboló intézkedések, szükséges, hogy végezze el a nagy számú pontok (a továbbiakban ezen a ponton lesz szó részletesebben). Ezért a „elosztott támadás.” De a lényeg ugyanaz marad - megszakítani egy konkrét rendszert.

Hogy teljes legyen a kép, meg kell érteni, hogy kik és milyen célból, hogy az ilyen intézkedéseket.

Támadások, például a „szolgáltatás megtagadása”, valamint egyéb számítógépes bűncselekmények, büntetendő. Ezért az anyag kerül bemutatásra az oktatási célokat szolgál. Viszik it-szakemberek, akik jól ismerik a tárgya „számítógépek” és a „számítógép-hálózat”, vagy ahogy divatossá vált mondani - hackerek. Alapvetően ez az esemény célja, hogy nyereséget termelő, mert mint általában, DDoS támadás által megrendelt gátlástalan versenytársak. Helyénvaló, hogy egy kis példa.

Nézzük a piacon egy kis város, két nagy internetes szolgáltató. És egyikük meg akarja kiszorítani a versenytárs. Vettek a hackerek elosztott DoS támadás rivális szerveren. És a második szolgáltató torlódás miatt a hálózat már nem képes biztosítani az Internet hozzáférést a felhasználók számára. Ennek eredményeként - a veszteséget az ügyfelek és hírnevét. Hackerek kap a jutalom gátlástalan szolgáltató - új ügyfelek.

De vannak olyan esetek, amikor a „DDoS”, és csak a móka kedvéért, vagy fen képességeit.

Elosztott DDoS támadás

Nézzük csak azzal - mi lesz szétszedni és számítógépes támadásokat. Ezért, ha beszélünk néhány eszköz, amely elvégzi támadások, akkor pontosan számítógépek illegális szoftver.

Itt is célszerű, hogy egy kis kitérőt. Sőt, annak érdekében, hogy állítsa le az olyan szolgáltatásokat, vagy szolgáltatást, meg kell haladja a megengedett legnagyobb terhelés érte. A legegyszerűbb példa - hozzáférés a honlapon. Akárhogy is, ez célzó bizonyos csúcs részvétel. Ha egy bizonyos ponton az idő a helyszínen csökken tízszer többen, illetve a kiszolgáló nem fogja tudni kezelni ezt a mennyiségű információt, és megszűnik a munkát. A kapcsolat ezen a ponton, akkor végezzük nagyszámú számítógépet. Ez lesz a nagyon ugyanazokat a komponenseket, amelyeket a fent tárgyalt.

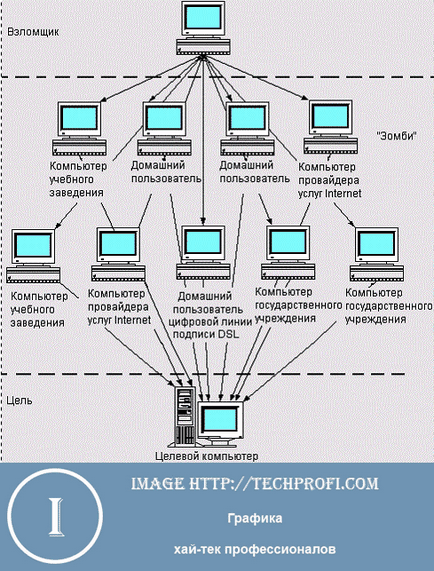

Lássuk, hogyan néz ki az alábbi diagram:

Mint látható, hogy a hacker irányító nagyszámú felhasználó számítógépek, és állítsa őket a spyware. Ez volt köszönhető, hogy neki, hogy most már tudja, hogy hajtsa végre a szükséges intézkedéseket. A mi esetünkben - hajtsanak DDoS-támadás.

Így, ha nem követi a biztonsági szabályokat, amikor dolgozik a számítógépen, akkor lehet kitéve vírusfertőzés. És talán a számítógép fogják használni, mint egy csomópont rosszindulatú tevékenységet.

Hasznos az Ön számára. Leírtuk néhány biztonsági szempontokat a cikkben konfiguráció cisco router.

De hogyan kell használni, ez attól függ, hogy melyik lehetőséget választjuk támadó

Besorolás DDoS támadások

A következő típusú támadások lehet a hackerek:

Hogyan végezzen DDOS támadások saját kezűleg

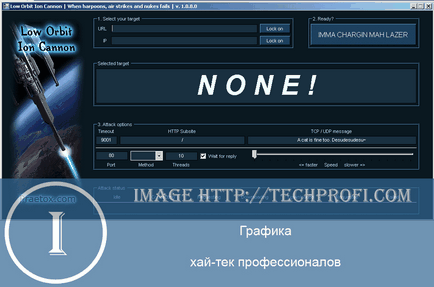

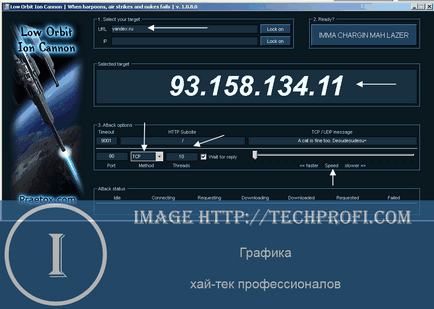

Példaként, úgy döntöttünk, hogy mutassa meg, hogyan lehet elvégezni DDOS támadások, speciális szoftver használatával.

Meg kell végezni a minimális beállításokat:

Minden - a támadás megkezdődött. Ismétlem, minden cselekvés bemutatják csak tájékoztató jellegűek.

Hogyan véd DDOS támadások

Valószínűleg már észre, hogy az ilyen típusú fenyegetés nagyon veszélyes. És ezért nagyon fontos tudni, hogy a technikák és alapelvek a harc, és megakadályozzák a hálózati támadások.

- Beállítása szűrőrendszerek - ez a feladat a rendszergazdák és a tárhely szolgáltatók

- Beszerzési rendszerek védelmet DDOS támadások (szoftver és hardver komplexum)

- A tűzfal és hozzáférés-vezérlési listák (ACL) - az intézkedés célja a szűrési gyanús forgalom

- A növekedés a rendelkezésre álló erőforrásokat, és telepítése redundáns rendszerek

- Kölcsönös technikai és jogi intézkedéseket. Akár az elkövetők büntetőeljárás

következtetés

Most akkor biztosan észre a teljes veszélye DDOS támadások. A kérdések a biztonsági erőforrásaikat kell megközelíteni nagyon felelősségteljesen, nem kímélve időt, energiát és pénzt. És még jobb, hogy van egy szakértő vagy egy információbiztonsági osztály.

Javaslataink

Rendszeres olvasók gyakran azon, hogyan lehetséges, hogy módosítani kell a szöveget, ha a fájl PDF formátumban. A válasz megtalálható az anyagban - megtérít egy PDF fájlt Word dokumentum

Az adatok védelme érdekében, akkor egy sor intézkedést. Az egyik ilyen lehetőség az adatok archiválása