Ike - ez

építészet

A protokoll továbbítja üzeneteket UDP 500 és / vagy SA 4500. Telepített tartalmaz egy közös titkos kulcsot és egy kriptográfiai algoritmusok. Továbbá, IKE használhatja az IP-tömörítést.

Információcsere páros üzenetek „kérés - válasz”. Ezek párok úgynevezett „csere» ( «csere»).

Adatcsere történik az IKE 2. fázis. Az első szakasz várhatóan SA IKE. A második SA IKE egyezkedik a protokoll (jellemzően IPSec).

meghatározzák

SKEYID - line származó titkos kulcs ismert, csak a résztvevők a csere.

SKEYID_e - kulcsfontosságú anyag által használt ISAKMP SA titkosságának védelme érdekében, amelyeket a kommunikáció.

SKEYID_a - a legfontosabb anyaga által használt ISAKMP SA azonosítani az üzeneteiket.

SKEYID_d - a legfontosabb anyag előállításához használt kulcsok az SA, nem ISAKMP

Nx - aktuális idő adatokat (x i lehet R vagy abban az esetben, az iniciátor vagy a címzett -kal)

PRF (kulcs, msg) - pszeudo-véletlenszám funkciógombot (pszeudo-véletlenszám funkció). hash függvény gyakran használják.

g ^ xy - megosztott titkos kód DiffieHellman-.

CKY_x - cookie-iniciátor (ha x == I) vagy vevő (ha x == R) cím ISAKMP

HDR - ISAKMP fejlécet. Ő a mező határozza meg, hogy milyen típusú árfolyamrendszer. Ha írásos HDR *, az adatok titkosítva.

SA - megfelelő adatokat tartalmazó egy vagy több javaslatot. A kezdeményező küldhet néhány mondatot, de az alperes köteles válaszolni csak egy mondat.

IDX - azonosító adatok x. Ha x == ii, az iniciátor adatokat az első fázisban, ha x == ir, a transzponder adatok az első fázisban, ha x == ui, az iniciátor a második fázisban, ha x == ur az adatok, az alperes a második fázisban.

CERT - tanúsító adatokat.

SIG_X - iniciátort vagy transzponder adataláírást esetén X == I vagy X == R rendre.

KE - kulcsfontosságú adatok cseréjét, amely nyílt információs alatt átvitt DiffieHellman-csere.

HASH (X) - az adatok hash.

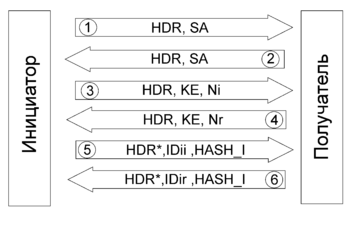

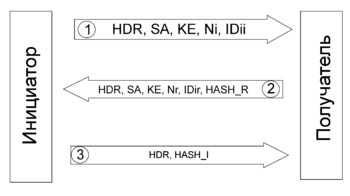

Az első fázis 2 mód lehetséges: a fő és agresszív.

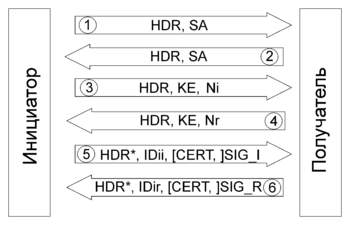

Az alap üzemmód 3 előfordulhat csere: első csomópont egyetért a szabályokat a második nyílt cseréje DiffieHellman-értékek és a kiegészítő adatok cseréjére a harmadik megerősítő DiffieHellman-.

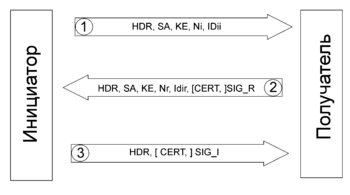

Az agresszív módban az első csere a szabályokat, át a nyílt értékek DiffieHellman-és kiegészítő információk. Ahol a második üzenet játszódik első azonosító responder (responder). A harmadik üzenet azonosítja a kezdeményezője és megerősíti a részvételt a csere. Az utolsó (negyedik) üzenet nem küldhető el.

Mindkét fajta módszer, négy különböző hitelesítési módszerek: digitális aláírás. Kétféle nyilvános kulcsú titkosítás és a megosztott kulcs (pre-shared key).

Attól függően, hogy milyen típusú azonosító elején keletkezett SKEYID.

SKEYID = PRF (Ni_b | Nr_b, g ^ xy) az azonosítás a digitális aláírás.

SKEYID = PRF (hash (Ni_b | Nr_b) CKY-I | CKY-R) esetében a nyilvános kulcsú titkosítás.

SKEYID = PRF (előre megosztott kulcs, Ni_b | Nr_b) esetében a megosztott titkos.

Ezt követően, az oldalsó gombok számított anyagok SKEYID_d, SKEYID_a, SKEYID_e.

SKEYID_d = PRF (SKEYID, g ^ xy | CKY-I | CKY-R | 0)

SKEYID_a = PRF (SKEYID, SKEYID_d | g ^ xy | CKY-I | CKY-R | 1)

SKEYID_e = PRF (SKEYID, SKEYID_a | g ^ xy | CKY-I | CKY-R | 2)

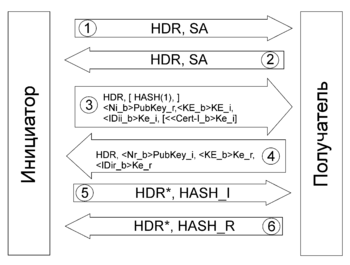

Azonosítás digitális aláírással

Az alap mód 1. és 2. lépés, a felek az IKE és egyetért a megosztási beállításokat. Lényeges, hogy mindkét fél adták a cookie-kat. A 3. és 4. szakaszában a felek kicserélik az DiffieHellman-kulcs és a pszeudo-véletlen értékeket. Ezt követően, a felek megvédik az üzeneteket. Az 5. és 6. lépést van egy csere titkosított azonosító adatait.

És alapvetően, és az eredmény az agresszív módok aláírt adatok (SIG_I és SIG_R).

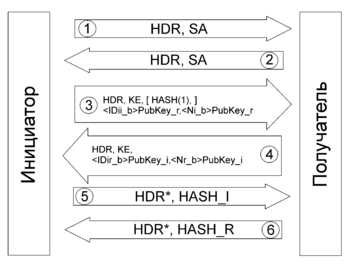

Azonosítás nyilvános kulcsú titkosítás

Ha munka közben az alap módban a válaszadó több nyilvános kulcs, a 3. küldött üzenetet hash a tanúsítvány (hash (1) bekezdés), a kezdeményező titkosításhoz használt. Így a címzett képes lesz meghatározni, hogy mi a legfontosabb üzenetek titkosítására, hogy egy hash az igazolások és összehasonlítjuk őket a kapott. Meg kell jegyezni, hogy az azonosító adatokat és az aktuális időt titkosítva a másik gombot.

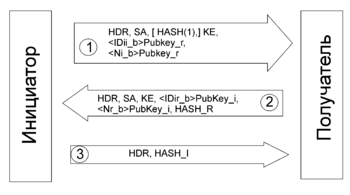

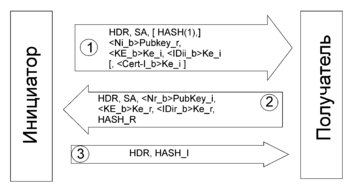

Azonosítás a módosított nyilvános kulcsú titkosítási mód

Azonosítás a nyilvános kulcsú titkosítás igényli a költségek a kezelőgombok 2 műveletek nyilvános kulcsú titkosítás és dekódolás műveletek 2 privát kulcsot. Javított mód lehetővé teszi, hogy csökkentsék a felére a műveletek száma. Ebben az üzemmódban az aktuális időt adatok is titkosított nyilvános kulcs a másik oldalon, és az azonosítók (és ha elküldte, tanúsítványok) titkosítás használatával szimmetrikus titkosítási algoritmus megállapodtak (adatok alapján SA). A legfontosabb, hogy ezt a titkosítási alapján kapjuk az aktuális idő adatokat.

Ennek oka az esetleges hivatkozás hash (1) ugyanaz, mint az egyszerű azonosítás nyilvános kulcsú titkosítás. Keys Ke_i Ke_r és következetes cseréje során SA adatokat. Az adatok titkosított, és az adatokat továbbítják fejlécek szöveges formában.

Azonosítás a megosztott kulcs

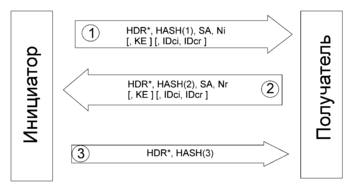

Gyors mód

Gyors mód nem teljes csere (mivel ez elválaszthatatlanul kapcsolódik a cserék 1) fázisban, bár részeként alkalmazzák a jóváhagyási folyamat SA, a kulcsfontosságú anyagok és koordinációs szabályok SA, nem ISAKMP SA. Minden üzenet védeni kell ISAKMP SA. Ez azt jelenti, hogy az összes üzenetet, kivéve ISAKMP fejléc titkosítás.

HASH (1) = PRF (SKEYID_a, M-ID | SA | Ni [| KE] [| IDci | IDcr)

HASH (2) = PRF (SKEYID_a, M-ID | Ni_b | SA | Nr [| KE] [| IDci | IDcr)

HASH (3) = PRF (SKEYID_a, 0 | M-ID | Ni_b | Nr_b)

Az új kulcs anyag definíciója a következő:

Billentyűhálózatot = PRF (SKEYID_d, protokoll | SPI | Ni_b | Nr_b) - tökéletesen egyenes titok nincs szükség

Billentyűhálózatot = PRF (SKEYID_d, g (qm) ^ xy | protokoll | SPI | Ni_b | Nr_b) - tökéletesen egyenes szükséges titkossági. Ahol g (qm) ^ xy - megosztott kulcsot, hogy származik során Diffie-Hellman csere.

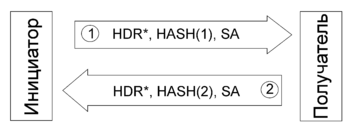

új csoport mód

új csoport mód nem kell alkalmazni a SA ISAKMP. Leírása az új csoport kell követni csak jóváhagyása után 1. fázis (bár a módja az új csoport nem egy fázis 2).

HASH (1) = PRF (SKEYID_a, M-ID | SA)

HASH (2) = PRF (SKEYID_a, M-ID | SA)

OAKLEY csoport

A csoportok OAKLEY egyetért a DiffieHellman-. Az RFC 2409 definiált négy csoportot. Ez az első alkalom, ezek a csoportok már leírt protokoll OAKLEY, és így kapta a nevét.

- Fekete W. „Internet: biztonsági protokollokat. Tanfolyam "

- RFC 2407 - Az internetes IP Security Domain értelmezési ISAKMP

- RFC 2408 - Internet Security Association és a Key Management Protocol (ISAKMP)

- RFC 2409 - Az Internet Key Exchange (IKE)

Lásd, amit a „IKE” más szótárak:

Ike - vagy Ike utalhat: NOTOC emberek * Ike, rövidített, vagy nick nevét Izsáknak, Isaak, Ikechi vagy Ikenna (jelentése: Isten ereje a igbo). Isaac Héber (Yiṣḥāq), szó szerinti fordítása a fog nevetni. * Dwight D. Eisenhower (1969 1890) a 34. amerikai ... ... Wikipedia

IKE - Cette oldal d'homonymie repertoárjukat les differents sujets et cikkek partageant un même nom. Ike semble être le diminutif de Isaac Elő vagy becenév Ike Barinholtz: acteur américain Ike Altgens: photographe américain Ike Gingrich: acteur ... ... Wikipédia en Français

Ike - puede hacer referencia egy: persona Dwight D. Eisenhower (1 890 1,969), militar y Politico estadounidense, conocido con este sobrenombre. Ike Diogu (1983), jugador de Baloncesto estadounidense. Ike Anwhistle, personaje de Fikció. Huracanes El ... ... Wikipedia Español

Ike - M angol: pet formájában ISAAC (SEE Isaac). Azonban ez tette híressé a 20. században, mint a becenevet az amerikai általános és Dwight D. Eisenhower elnök (1890-1969), akiknek az esetében ez alapján a névre ... Az első nevek szótára

Ike - → ↑ Eisenhower, Dwight David ... szótár kortárs angol

Ike - Cette oldal d'homonymie repertoárjukat les differents sujets et cikkek partageant un même nom. Ike peut tervező: Elő vagy becenév Ike Barinholtz, acteur américain Ike Altgens, photographe américain Ike Gingrich, acteur américain Ike Shorunmu, ... ... Wikipédia en Français